DownUnderCTF

play.duc.tf

github.com/DownUnderCTF/Challenges_2020_public

On the spectrum

Audacity로 message_1.wav 열어본 모습입니다.

파형에서 스펙트럼으로 변경하면 이렇게 됩니다.

길이를 늘리면 플래그가 보입니다.

flag: DUCTF{m4by3_n0t_s0_h1dd3n}

Spot the Differnece

문제 파일을 언집하면 아래와 같은 폴더가 몇 개 있습니다.

그 중 .config 파일에 들어가면, secret 폴더와 Reminder.png 파일이 있습니다.

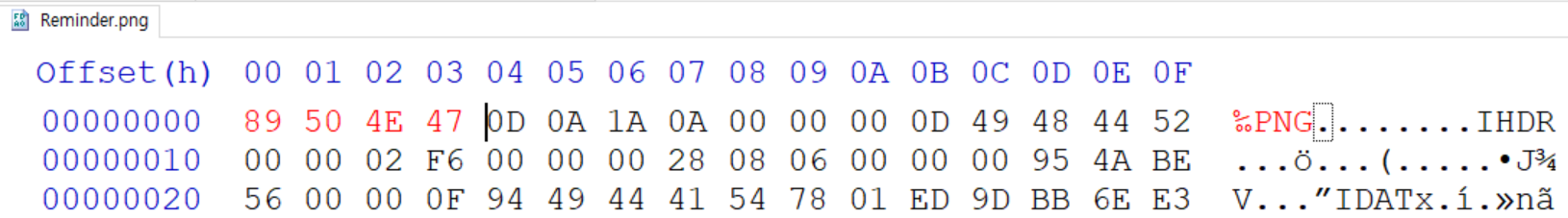

그 중 Reminder.png 파일을 HxD로 열면 시그니처가 "50 4B 03 04"입니다. ZIP 파일의 시그니처이죠.

그렇다고 파일의 확장자를 zip를 바꿔도 열 수 없습니다.

그 대신 png 파일의 시그니처인 "89 50 4E 47"로 변경해보겠습니다.

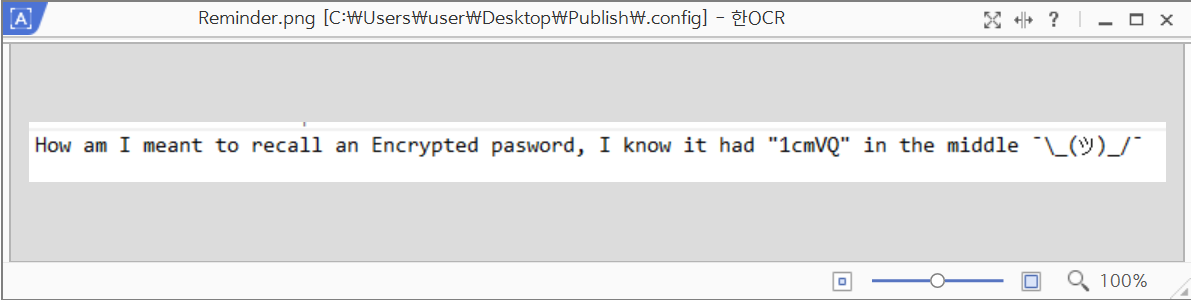

그러면 Reminder.png를 제대로 볼 수 있습니다!

암호화된 패스워드는 "1cmVQ"를 포함하고 있다고 합니다!

같은 .config 폴더의 secret 폴더에는 이렇게 1~40의 숫자로 된 폴더들이 있고 각 폴더에는 또 1~40의 숫자로 된 txt 파일이 있습니다.

이 각각의 txt 파일에는 아래와 같이 암호화 된 듯한 문자열이 있기 때문에 이 많은 문자열 중에서 "1cmVQ"를 찾으면 된다고 생각했습니다.

그래서 secret 폴더에서 findstr 명령어를 사용하여 "1cmVQ"를 검색하였고, 아래처럼 31폴더의 5.txt에서 "1cmVQ"가 포함된 암호화된 문자열을 발견했습니다.

base64로 복호화해보니 비밀번호는 "1234IsASecurePassword" 였습니다.

이후 steghide를 사용해 badfiles 폴더에 있는 201개의 jpg 파일을 -p 옵션을 사용해 "1234IsASecurePassword"를 비밀번호로 넣어 for문 배치 파일을 만들면 플래그가 보입니다!!!!!!!

flag: DUCTF{m0r3_th4n_M33ts_th3_ey3}

I Love Scomo

stegcracker에서 rockyou.txt 워드리스트를 사용해 스테가노그래피 비밀번호인 iloveyou를 얻었습니다.

ilovescomo.jpg.out 파일은 아래와 같습니다.

이 부분을 전체 선택하면, 각 문단 사이사이나 맨 마지막 줄에 whitespace가 있다.

github.com/csivitu/CTF-Write-ups/tree/master/DUCTF/forensics/i-love-scomo

이 곳의 코드로 whitespace steganography를 풀었다. snow.exe 툴을 사용해서도 알 수 있다.

flag: DUCTF{i_R3lLi_l0000O0oo0v3_5c0m0}

'Wargame > CTF' 카테고리의 다른 글

| Affinity CTF Lite 2020 (0) | 2020.11.26 |

|---|---|

| Affinity CTF Lite 2020_Forensics (0) | 2020.11.18 |

| FwordCTF 2020 - Memory 2 (Forensics) (0) | 2020.08.31 |

| FwordCTF 2020 - Memory (Forensics) (0) | 2020.08.30 |

| InCTF 2020 Forensics_Investigation Continues (0) | 2020.08.10 |