소스 코드를 보자

<!DOCTYPE html>

<html>

<head>

<title>Game 13</title>

<meta http-equiv="Content-Type" content="text/html; charset=utf-8">

<link rel="shortcut icon" href="/static/img/game.ico" />

</head>

<!-- Hint : 프로그래머의 잘못된 소스백업 습관 -->

<!-- Hint : The programmer's bad habit of backup source codes -->

<body>

<table width="100%" cellpadding="0" cellspacing="0">

<tr>

<td align="center">

<table width="1000" cellpadding="0" cellspacing="0">

<tr height="20">

<td width="100%" bgcolor="000000" align="right">

<input type="button" name="main_btn" value="main" class="btn_check" style="width: 60" onclick="location.href = '/'"> <input type="button" name="main_btn" value="Back" class="btn_check" style="width: 60" onclick="history.back()"></td>

</tr>

<tr height="500">

<td bgcolor="000000" style="line-height: 15" align="center"><font color="white" size="10"><b>KEY Finding</b></font></td>

</tr>

</table>

</td>

</tr>

</table>

</body>

</html>'프로그래머의 잘못된 소스백업 습관'이라는 힌트가 있다.

해답은 URL에 있다.

web13.asp를 web13.zip으로 바꿔보자.

그러면 web13.zip이라는 이름의 압축 파일이 보인다.

파일은 암호가 걸려있어서 바로 풀 수 없다 - 4자리 정수의 비밀 번호라고 한다.

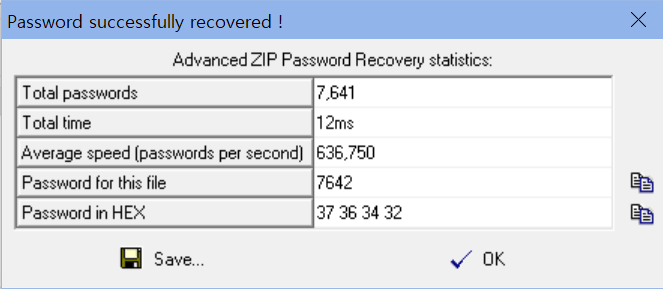

AZPR을 사용해 크랙을 진행했다. 아래처럼 옵션을 넣어주니

바로 비밀번호가 나온다 "7642"

풀면 4개의 사진과 TXT 한 개를 볼 수 있다.

"이미지를 합하여 key"를 구하라... 막상 보니 매우 쉬운 거였다.

HxD로 까보니 바로 나온다.

key: 3nda192n84ed1cae8abg9295cf9eda4d

728x90

'Wargame > SuNiNaTaS' 카테고리의 다른 글

| SuNiNaTaS 31 (FORENSICS 200pt) (0) | 2020.11.27 |

|---|---|

| SuNiNaTaS 30 (FORENSICS 366pt) (0) | 2020.08.24 |

| SuNiNaTaS 29 (FORENSICS 266pt) (0) | 2020.08.23 |

| SuNiNaTaS 26 (FORENSIC 200pt) (0) | 2020.08.15 |

| SuNiNaTaS 21 (FORENSIC 221pt) (0) | 2020.08.15 |