HxD에 이미지 파일을 넣어보면, '7Z'라는 시그니처가 보인다. 파일 확장자를 '7z'으로 바꾼 후 압축을 풀어보자.

'Users'라는 이름의 폴더가 주어진다.

FTK Imager에서 Contents of a Folder를 선택하여 분석을 시작해보자.

폴더 내 주어진 파일은 단 한 개다. 'proneer > AppData > Local > Google > Chrome > User Data > Default' 경로에 'Cookies'라는 파일이 있다.

해당 파일을 추출해 HxD에 넣어보면, 'SQLite format'이라는 시그니처가 보인다.

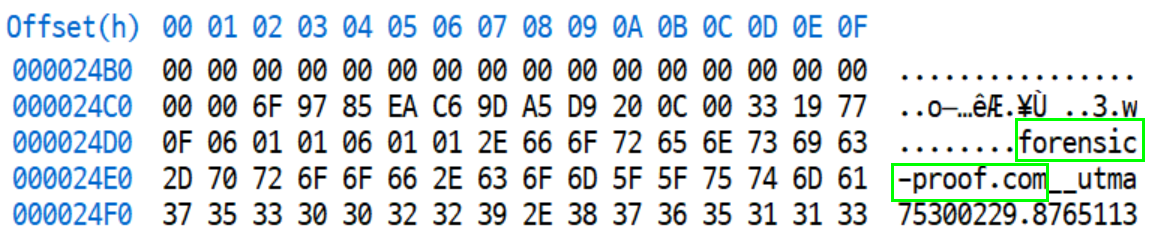

계속 내려보면 'docbe.com', 'nate.com', 'doubleclick.net' 등의 URL이 보인다.

'forensic-proof.com'이라는 proneer 블로그도 함께..

Chrome의 App Data 폴더 내에 있었으니 접속한 URL 주소일 것이라고 생각하고, 아래와 같이 '.net', '.kr', '.com'이 포함된 문자열을 뽑아봤다.

그 결과인 url.txt 파일 내용이다. 여러가지 URL들이 보인다. 대부분은 아는 것이었다.

중간에 .test.warmgame.kr이라는 문자열이 보였다. 그 윗줄 아랫줄을 보면 알겠지만 일단 처음 보는 주소였고 보통 wargame 사이트를 만들면 그 앞에 만든 사람 닉네임이나 워게임 사이트 설명을 넣지 'test'라고는 안해서, 문제를 위해 만든 거라고 생각했다.

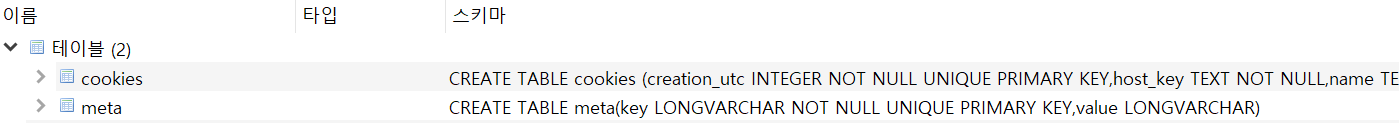

이제 Cookies라는 파일을 'DB Browser for SQLite' 툴을 이용해 열어보았다. 'cookies', 'meta' 2개의 테이블이 있었다.

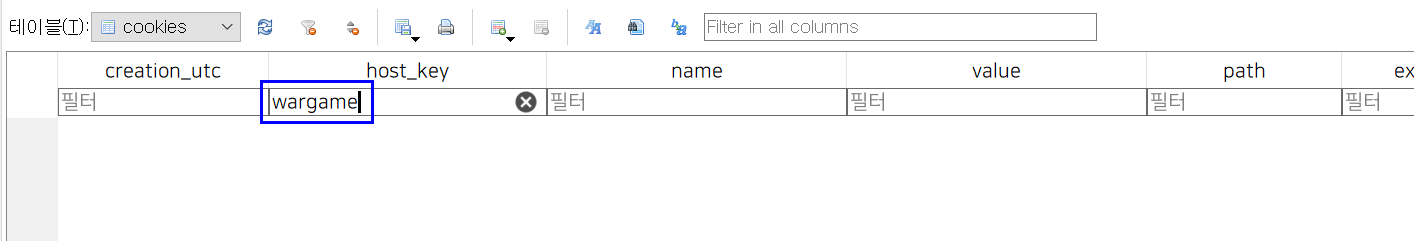

그 중 cookies 테이블을 열어보면 host_key 필드에 url.txt에서 뽑아냈던 데이터가 들어있었다.

여기서 정돈된 형식으로 .test.wargame.kr 을 찾아보기 위해 검색해보았는데, 아예 존재하지 않았다.

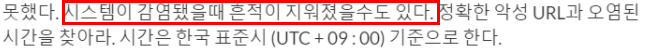

문제에 언급된 '흔적이 지워졌을수도 있다'가 이것임을 확신하고 다시 url.txt로 돌아갔다.

.test.wargame.kr 뒤에 __utmz, __utma 같은 문자열이 붙어있다.

구글링해보니 웹사이트의 쿠키에 대한 구글 공식 문서를 발견했다.

developers.google.com/analytics/devguides/collection/analyticsjs/cookie-usage

Google Analytics Cookie Usage on Websites

This document describes how Google Analytics uses cookies to measure user-interactions on websites. Overview Google Analytics is a simple, easy-to-use tool that helps website owners measure how users interact with website content. As a user navigates betwe

developers.google.com

__utma는 사용자와 세션을 구분하고, __utmz는 사용자의 트래픽 소스를 저장한다고 한다. 우리는 악성URL에 시스템이 감염된 시간을 찾아야 하므로 __utma를 자세히 보아야 한다.

그리고 아래 사이트에서 __utma를 비롯한 Google Analytics 쿠키의 형식에 대한 내용을 찾을 수 있었다.

www.tutkiun.com/2011/04/a-google-analytics-cookie-explained.html

Tutkiun! » A Google Analytics Cookie [Explained]

Google Analytics is a widely used service by site owners and webmasters to gather statistics about visitors. Google provides an useful documentation of analytics cookies stored. But, that documentation doesn’t actually provides what exactly stored in the

www.tutkiun.com

먼저, url.txt에서 뽑아낸 .test.wargame.kr 뒤에 붙은 문자열은 다음과 같다.

__utma134301300.282793704.1328799447.1328799457.1328799457.10/

각 필드의 의미는 다음과 같다.

- __utma: 사용자와 세션을 구분

- 134301300: Domain hash

- 282793704: Unique ID

- 1328799447: Timestamp of time you first visited the site

- 1328799457: Timestamp for the previous visit

- 1328799457: Timestamp for the current visit

- 10: Number of sessinos started

이 중 악성 URL에 처음으로 접속한 시간을 나타내는 값은 '1328799447'이다. 이는 Unix 타임으로 2012년 2월 9일 23시 57분 27초를 뜻한다. UTC+9 시간 형식으로 봐야한다.

플래그 형식을 맞춰보면: test.wargame.kr|2012-02-09T23:57:27

'Wargame > ctf-d.com' 카테고리의 다른 글

| [ctf-d Network] 조용할수록 더 귀를... (1) | 2021.04.25 |

|---|---|

| [ctf-d DISK] 2012_CodeGate_F200 (서울에 사는 IU가 특정 웹 …) (0) | 2021.03.14 |

| [ctf-d DISK] 2012_Defcon20_F100-find_key (Find Key(slack)) (0) | 2021.03.07 |

| [ctf-d DISK] 경찰청은 최근 아동 성폭력… (0) | 2021.03.06 |

| [ctf-d Network] woodstock-1 (0) | 2021.02.28 |