파일 업로드 취약점 문제로 웹쉘을 업로드해서 플래그를 보자.

웹 쉘Web Shell?

웹 서버에 명령을 수행할 수 있도록 작성한 웹 스크립트 파일로 웹 브라우저를 통해 원격에서 서버 제어가 가능한 악성파일이다. 확장자는 .php, .asp, .jsp, .cgi 등이다.

업로드 파일 제한 우회 방법

- 프록시 툴을 이용한 Content-Type 검사 우회

- .htaccess 파일을 이용한 확장자 우회

- Unix의 경우 파일명에 %00, %zz, ; 을 포함시켜 확장자 검사 우회

- 프록시 툴을 이용한 Client Side Script 코드 우회

출처: https://grini25.tistory.com/61?category=853151

먼저, php 파일을 이렇게 작성하고 업로드해봤다.

'wrong type' 이래서 그럼 jsp?

asp도 마찬가지다

그래서 이번엔 txt를 올려봤다

업로드 파일 제한 우회 방법 1을 참고해, 프록시 툴로 잡아보자.

.php, .jsp, .asp와 관련없는 .txt를 비교해보자.

순서대로 .php, .jsp, .asp이다

다음은 .txt이다

Content-Type 부분이 다른 것을 볼 수 있다.

.php 파일을 넣는 대신, Content-Type 부분을 .txt처럼 변조하면 되지 않을까??

안됐다..

라업을 찾아보니.. .png는 된다고 해서.. 믿어보자

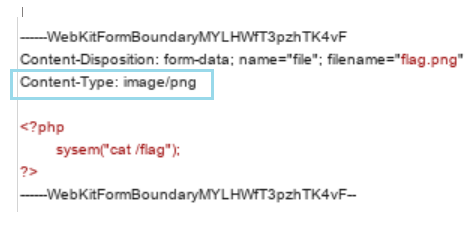

일단 Content-Type은 image/png 이다.

오 .png는 업로드도 된다! 그래서 .txt는 안됐나 보다.

물론 저 업로드된 파일은 의미가 없다

그럼 업로드 되는 .png의 Content-Type으로 .php를 업로드해보자

씻...ㅠ 내 코드가 잘못된 거겠지..

다시보니 <? php..

공백 없애 수정하고 다시 해보니

디코드를해보쟈..

ㅋㅋㅋ..

'Wargame > webhacking.kr' 카테고리의 다른 글

| [FORZ] 실전! Z플립 디지털포렌식 (0) | 2021.01.19 |

|---|---|

| *Challenge old 35 (350) (0) | 2020.03.12 |

| *Challenge old 52 (400) (0) | 2020.02.21 |

| Challenge old 50 (450) (0) | 2020.02.21 |

| Challenge old 41 (250) (0) | 2020.02.18 |