이번 포스팅에서는 WinServer 2016 환경에서 공유 폴더를 만들고 해당 폴더와 그 하위 폴더, 파일들에 대한 계정 별 접근 제어 실습을 해보겠습니다.

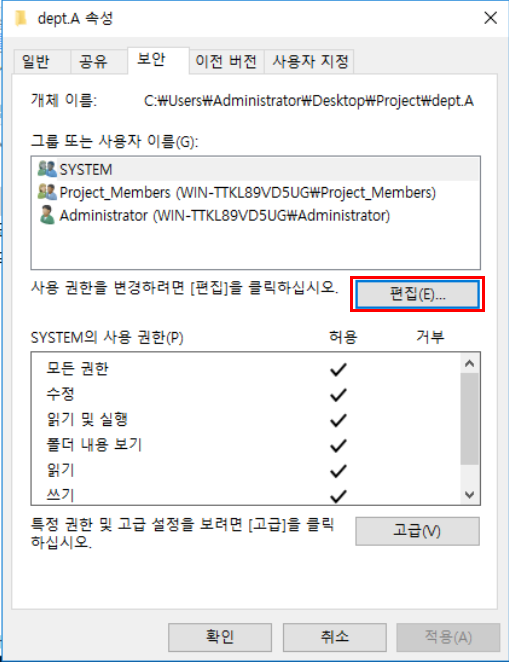

윈도우 환경에서 '폴더 속성의 보안 탭'을 들어가보면, 해당 폴더에 대해 구성원 (그룹 또는 계정)이 갖는 권한을 볼 수 있습니다. 리눅스에서 rwx로 표현하던 것과는 달리 '사용 권한'이라는 이름에 6가지 항목들이 있는데요.

- 모든 권한: 디렉터리에 대한 접근 권한과 소유권을 변경할 수 있으며, 하위의 디렉터리/파일을 삭제할 수 있다.

- 수정: 디렉터리 삭제가 가능하며 '읽기 및 실행 + 쓰기 권한'과 같다.

- 읽기 및 실행: 일긱가 가능하며 디렉터리나 파일을 옮길 수 있다.

- 읽기: 디렉터리 내용을 읽기만 할 수 있다.

- 쓰기: 해당 디렉터리 내 하위 디렉터리나 파일을 생성할 수 있고, 소유권이나 접근 권한 설정 내용을 확인할 수 있다.

- + 폴더 내용 보기: 폴더에 해당하는 속성으로, 디렉터리 내 파일이나 디렉터리의 이름을 볼 수 있다.

이를 조금 더 보기 쉽게 리눅스 허가권과 대응해서 보면 아래와 같습니다.

- 모든 권한: rwx + 권한 변경 가능

- 수정: rwx

- 읽기 및 실행: r-x

- 읽기: r--

- 쓰기: rw-

- + 폴더 내용 보기: 폴더에만 적용되는 속성, 폴더/파일 이름 볼 수 있음

시나리오 구성

환경 구성 - (1) 폴더와 파일 생성

먼저 위 시나리오와 같이 'Project'라는 폴더를 생성하였습니다.

또 접근 권한에 따른 결과를 보기 위해 dept.A와 dept.B라는 폴더를 생성하고

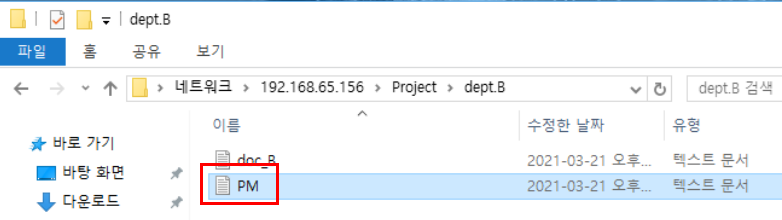

아래와 같이 메모장 파일을 생성하였습니다.

각각의 폴더 내에 똑같이 작업하였습니다.

환경 구성 - (2) 실습 계정 생성

이번에는 실습에 쓰일 계정을 생성할 차례입니다. lusrmgr.msc를 실행하고

로컬 사용자 및 그룹 > 사용자 탭에서 '새 사용자'를 선택합니다.

시나리오에서 설정한 'PM', 'PL_A', 'PL_B', 'emp_A', 'emp_B', 이렇게 총 5개의 계정을 아래와 같이 생성하였습니다.

환경 구성 - (3) 그룹 생성과 멤버 할당

다음으로는 앞서 만든 5개의 계정을 1개의 그룹에 할당해줄 것입니다. 'Project_Members'라는 그룹을 생성하여, 할당할 구성원에 대한 설정을 해줍니다.

5개의 계정을 선택한 뒤

아래와 같이 추가를 해주면 끝납니다.

다음으로는 속성의 공유 탭에서 '고급 공유'를 선택합니다. 계정들을 그룹핑한 'Proejct_Members'라는 그룹이 'Project' 폴더에 접근 가능하도록 권한을 줄 것입니다.

즉, 이번엔 계정이 아니라 그룹을 추가합니다.

선택한 그룹인 'Project_Members'가 '모든 권한'을 갖도록 설정합니다. 이 때 '모든 권한'으로 설정하는 이유는 계정 별 사용 권한을 따로 설정하여 더 작은 범위의 권한을 갖는 시스템의 규칙을 적용할 것이기 때문입니다. 공유 자체에 대한 권한은 넓은 범위로, 계정 별 접근 권한은 작은 범위로 주어 그룹과 계정에 대한 관리를 편하게 하기 위함입니다.

파일 속성의 '보안 탭'에서도 'Proejct_Members'가 모든 권한을 갖도록 편집해줍니다.

환경 구성 - (4) 상속 그룹 제거

이번엔 대상 파일의 접근 권한에 영향을 미치는 그룹이 'Proejct_Members'로 한정될 수 있도록 'Administrators' 그룹을 제거해줄 것입니다. 하지만 '보안' 탭에서 편집을 선택해 제거를 시도하면 아래와 같은 상속 관련 에러가 뜹니다.

시스템 자체에 영향을 미치는 관리자 그룹이므로 이는 고급 설정에서 설정할 수 있습니다.

Administrators 그룹을 선택한 후 '상송 사용 안함' 버튼을 눌러 줍니다.

이 중 '명시적 사용 권한으로 변경'을 선택해

성공적으로 제거를 완료해줍니다.

환경 구성 - (5) 계정 별 사용 권한 설정

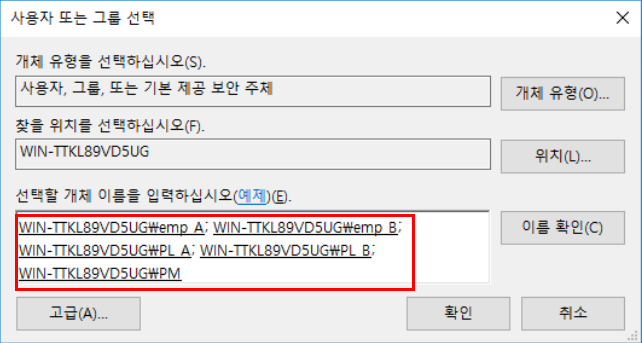

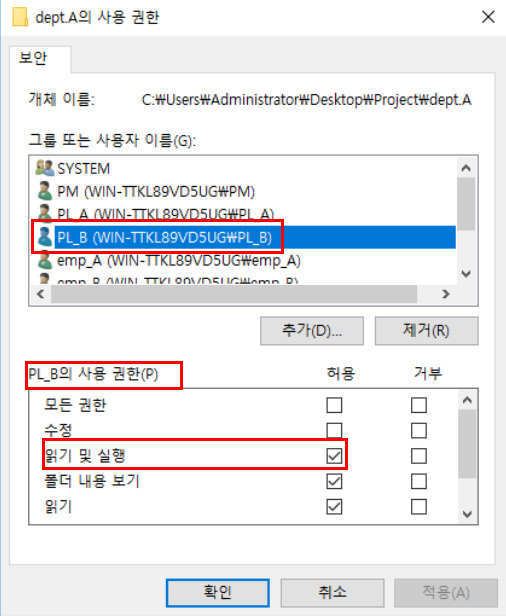

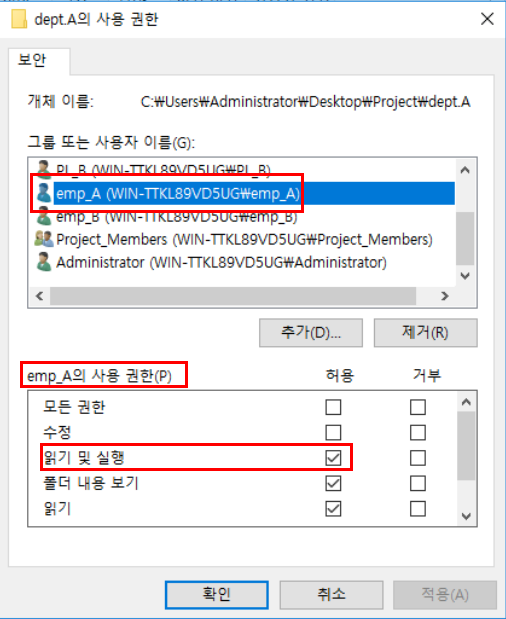

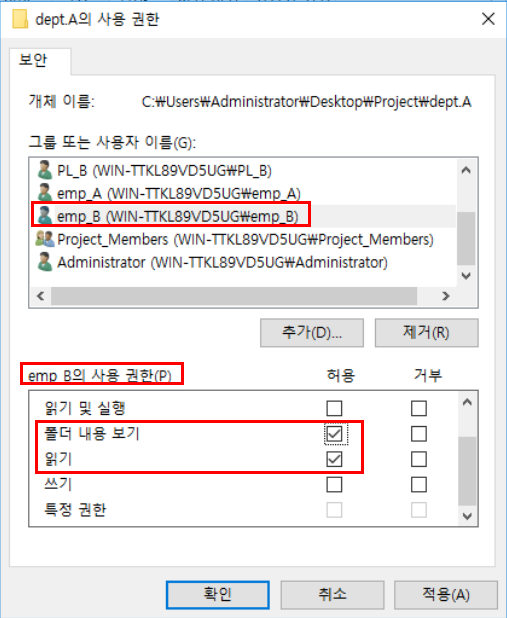

이제 드디어 계정 별 사용 권한을 설정해줄 것입니다. 먼저 보안 탭의 '편집' 버튼을 눌러 계정들을 추가해줄 것입니다.

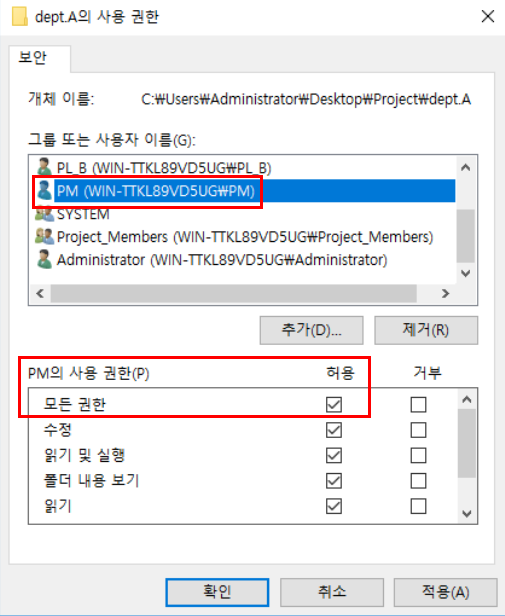

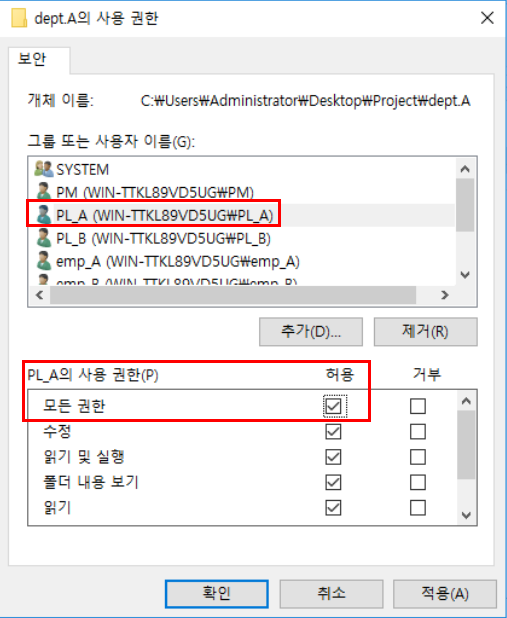

이제 위 시나리오에서 설정한 대로, 각 계정 별 사용 권한을 직접 설정해주면 됩니다.

이제 모든 환경 구성이 끝났습니다.

계정 별 원격 접속 실습 - (1) PM

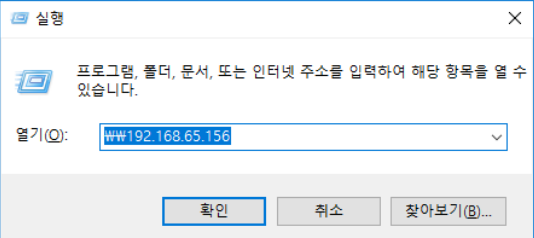

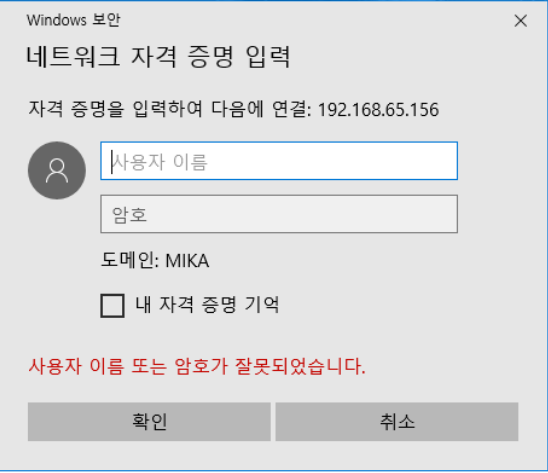

원격 접속 실습을 위해 다른 VM을 켜고, 실행 창에서 접속 대상 VM의 IP를 이용하여 '\\[IP주소]'를 입력합니다. 그러면 오른쪽과 같이 '네트워크 자격 증명 입력'창이 뜹니다.

먼저 관리자 계정인 'PM'으로 로그온해줍니다.

관리자 계정은 '모든 권한'을 가지기 때문에 디렉터리에 대한 접근 권한과 소유권을 변경할 수 있으며, 하위의 디렉터리/파일을 삭제할 수도 있습니다.

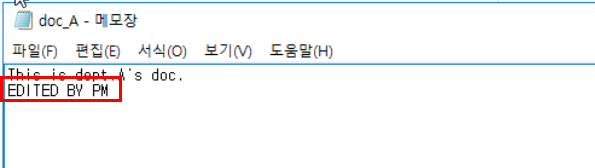

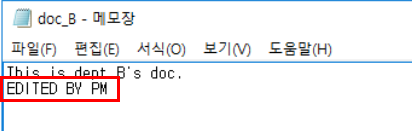

그럼 'dept.A/B' 폴더에 들어가서 'doc_A/B' 파일을 열어보겠습니다.

그리고 아래와 같이 수정도 가능했습니다.

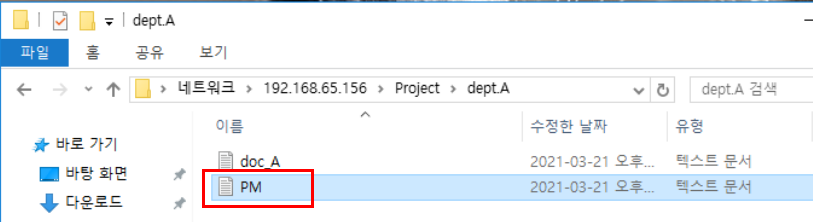

'PM'이라는 이름의 새로운 파일을 디렉터리에 추가하는 것도 물론 가능합니다.

PM 계정을 통한 원격 접속을 끊으려면 cmd 창에서 아래와 같이 입력한 후 10~20초 정도 기다린 후에 다시 시도합니다.

계정 별 원격 접속 실습 - (2) PL_A

원격 접속 실습을 위해 다른 VM을 켜고, 실행 창에서 접속 대상 VM의 IP를 이용하여 '\\[IP주소]'를 입력합니다. 그러면 오른쪽과 같이 '네트워크 자격 증명 입력'창이 뜹니다.

'SYSTEM > Windows Server 보안' 카테고리의 다른 글

| Windows의 서비스와 네트워크 서비스 (0) | 2021.03.25 |

|---|---|

| Active Directory (5) 공유 폴더 설정 (+ AD 멤버 배경화면 변경) (2) | 2021.03.18 |

| Active Directory (4) GPO 설정 (0) | 2021.03.18 |

| Active Directory (3) Domain 구성하기 (1) | 2021.03.18 |

| Active Directory (2) Domain Server (AD DS) 구성하기 (1) | 2021.03.18 |