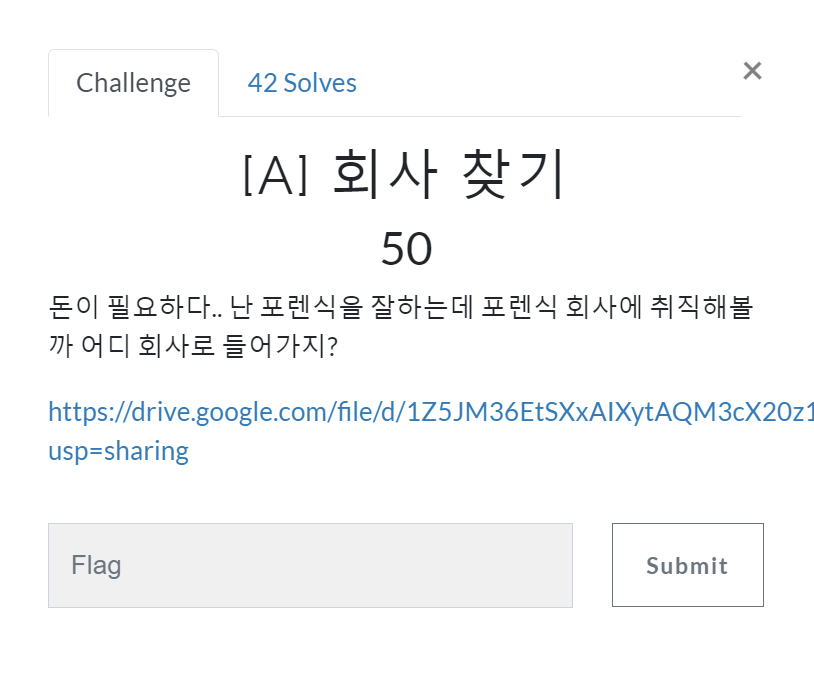

big.png 라는 이름으로 아래 사진이 주어진다. 파일명과 사진으로 봐서 사진에 숨겨진 또 다른 파일을 extract하면 small이 나올 듯 하다. HxD로 까보면 별 건 없고 가장 마지막에 "PASS:1234" 라는 문자열이 있다. png 스테가노그래피 복호화를 지원하는 OpenStego를 통해 extract 시도 똑같아 보이지만 아래는 extract해서 나온 파일이다. 이름은 medium.png 여기서 small.png를 얻기 위해 다른 방법을 쓸 것 같았지만 똑같은 방법으로 2번 반복하면 falg.txt가 나온다. 50점 문제가 더 재밌었다..