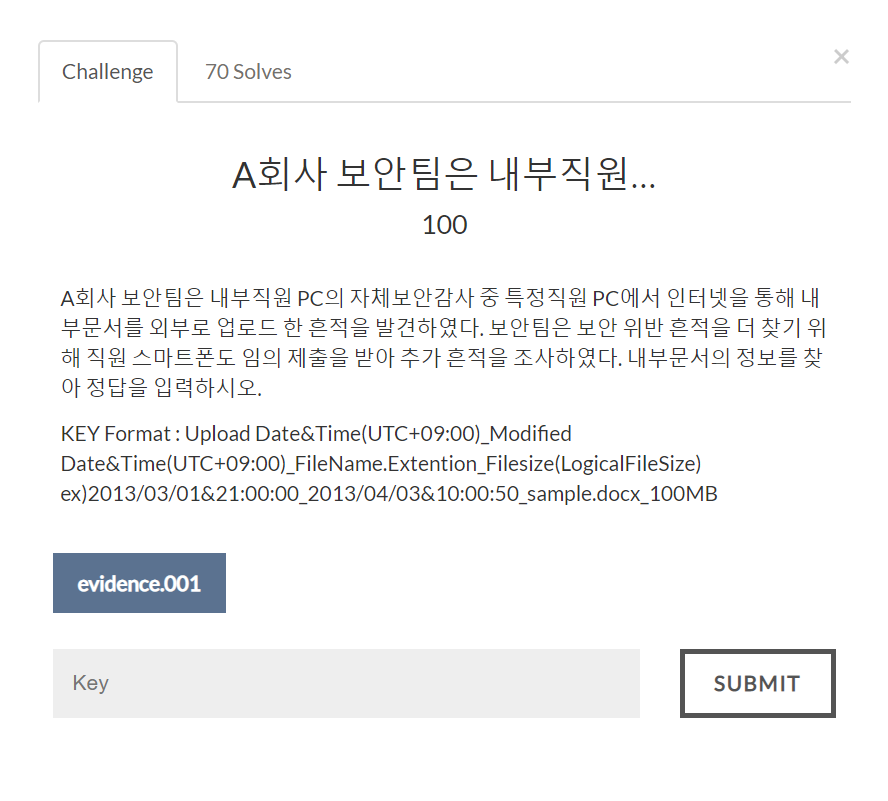

내부 문서를 외부로 업로드한 흔적이 있을 것이다. 업로드 시간, 수정 시간, 파일 이름, 파일 사이즈를 구하면 된다. 일단 evidence.001을 풀고 FTK에 넣어보자! Partition 1 -새 볼륨 - [root]에서 위 사진과 같은 파일을 10개 발견했다. 파일들은 이런식으로 .app/Documents/Library/tmp, 4개의 폴더가 있었다. 이 정보를 통해 10개의 폴더가 각각 어떤 어플의 폴더인지 알 수 있었다. 아래 10개이다. Weather.app CGV2.app CNN-iPhone.app Podcasts.app Dropbox.app WebViewService.app HousekeepingLog.app MyPainting.app HarooNotes.app dayalbumlite.ap..