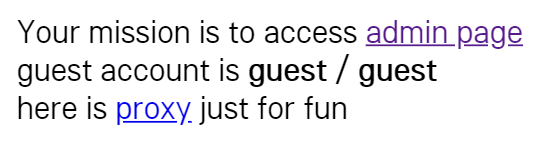

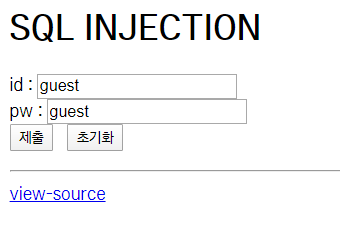

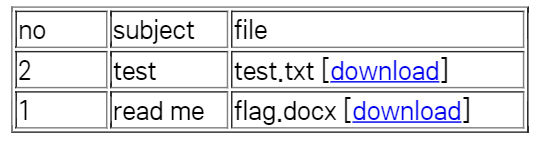

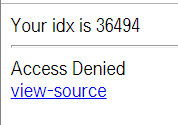

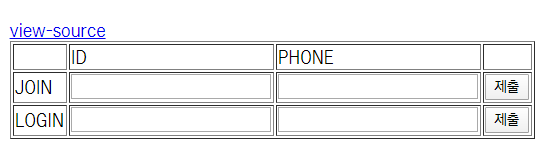

내 미션이 admin page에 접근하는 것이라고 한다. admin page를 들어가보자. 사용자 이름과 비밀번호를 입력하게 되어 있고 guest 계정은 guest/guest라고 하는 것을 보니, admin 비밀번호를 찾든 뭘 해서 로그인 하면 될 것 같다. guest로 로그인하면 hi guest가 출력된다. 로그인 창에서 취소를 누르면 다음과 같은 소스를 볼 수 있다. view-source 먼저, logout==1이면, 즉 guest-guest로 로그인 후 로그아웃을 누르면 login 세션은 사라지고 로그아웃된다. login 세션값을 admin으로 확인한 뒤에는 ip주소를 확인하고 필터링 후 flag를 출력한다! admin이 아니면 You are not admin을, admin인데 ip가 필터링 되면,..