Wargame

hackerschool FTZ trainer4

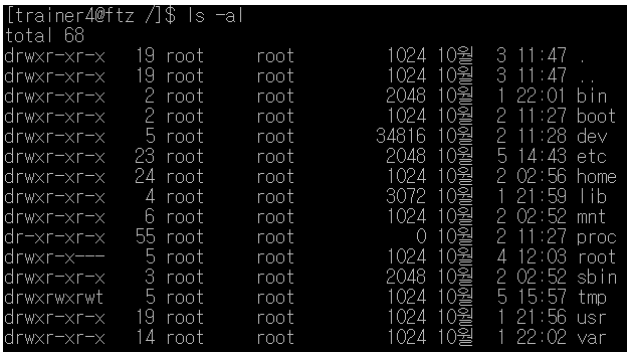

trainer4 (mungguta) 최상위 디렉터리로 이동하는 명령어 입력 후, 최상위 디렉터리로 이동하여 '디렉터리와 파일을 구분하여 숨겨진 파일 목록도 출력해주는 명령어'를 입력해봅시다. cd / ls -al 수많은 디렉터리들이 보입니다. 하나 씩 간략하게 설명하겠습니다. bin : 기본적인 실행 파일들이 들어있습니다. ls, rm 등이 여기에 포함됩니다. boot : 리눅스 부팅 관련 파일들, 커널이 들어있습니다. dev : 컴퓨터에 설치된 하드웨어에 관한 정보들이 파일 형태로 저장되어 있는 곳입니다. etc : 패스워드 파일, 쉐도우 파일 등 리눅스의 설정 파일들이 들어있습니다. home : 일반 사용자들의 디렉터리가 들어가는 작업 공간입니다. lib : 많은 라이브러리 파일들이 들어가 있습니다...

hackerschool FTZ trainer3

trainer3 (computer) w 명령어를 이용해 현재 이 'ftz' 서버에 어떤 사람들이 접속해있는지 알 수 있다. 1 - 어떤 ID로 로그인했는지 보여준다. 2 - 콘솔로 접속했는지, 터미널로 접속했는지 보여준다. tty는 콘솔 접속, pts는 터미널 접속을 뜻한다. 또 그 뒤 숫자는 몇 번째 터미널로 접속했는지 보여준다. 만약 3명이 동시에 텔넷 접속을 하게 되면, 순서대로 pts/0, pts/1, pts/2의 PTS를 받게 된다. 3 - 접속한 PC의 IP 주소이다. 4 - 로그인 시각을 보여준다. 5 - 지연 시간을 보여준다. 사용자가 아무런 입력도 하지 않고 쉬고 있는지 알 수 있다. 6 - 각 사용자가 CPU를 사용한 지연 시간을 뜻한다. 7 - WHAT 필드에 있는 명령이 지연된 시간..

hackerschool FTZ trainer2

trainer2 (linuxer) pwd는 내가 있는 현재 경로를 출력한다. 현재 /home/trainer2 디렉터리에 위치하고 있다. 이제 여기서 한 단계 위로 이동해보자. 디렉터리를이동하는 명령어는 cd이다. 바로 윗 디렉터리로 이동하려면 cd ..을 입력한다. 다시 한 번 pwd 명령어를 통해 확인하자. 이번에는 원래 있던 trainer2 디렉터리로 이동해보자. 즉, 한 단계 아래로 이동할 것이다. 아래로 이동할 때는 디렉터리 명을 적어준다. 최상위 디렉토리로 이동할 때는 cd /명령어를 입력한다. 다시 처음 디렉터리로 돌아갈 때도 역시 cd 명령어를 쓴다. cd /home/trainer2를 사용해 원래 있던 디렉터리로 돌아갈 수 있다. 다음으로는 새로운 디렉터리를 만드는 명령어를 배워보자. mkd..

hackerschool FTZ trainer1

trainer1 (hackerschool) [접속ID@서버 현재위치]$ => [trainer1@ftz trainer1]$ ls는 현재 위치를 기준으로 컴퓨터에 설치된 폴더(=디렉터리)들과 파일들을 보여주는 명령어이다. 리눅스는 대소문자를 확실히 구분하므로 'Ls' 또는 'lS'라고 입력하면 안된다. ls는 파일과 디렉터리를 구분하지 않고 현재 위치의 디렉터리와 파일을 출력한다. 하지만 ls -l는 파일과 디렉터리를 구분하여 출력한다. ls -l의 실행 결과를 조금 더 자세히 살펴보자. 출력된 start.txt 파일에 관한 정보 뒷 쪽부터 보면, 9월 24 18:37은 파일의 생성 날짜, 779는 이 파일의 용량, trainer1 trainer1부분은 소유권에 관한 내용을 나타낸다. 소유권에 관해서는 ..

Shakti CTF 2020_Cryptography

Cryptography 3,2,1..Go https://www.dcode.fr/enigma-machine-cipher Enigma Machine Cipher - Decoder, Encoder, Solver, Translator Tool to decrypt/encrypt with Enigma automatically. Enigma is a german ciphering/deciphering machine. Based on an electromechanic system using rotors, it allowed to cipher german communications during World War II. www.dcode.fr flag: shaktictf{you_have_cracked_the_enigma_..

Shakti CTF 2020_WEB Exploitation

WEB Exploitation Ador flag: shaktictf{f1r5t_c0mpu73r_pr0gr4mm3r} Biscuits cookie: shaktictf%7Bc00k13s_m4k3_phr3n0l0gy%26m3sm3r15m_3asy%7D flag: shaktictf{c00k13s_m4k3_phr3n0l0gy&m3sm3r15m_3asy} AuthEN $(“.c_submit”).click(function(event) { event.preventDefault() var email = $(“#cuser”).val(); var password = $(“#cpass”).val(); if(username == “admin” && password == String.fromCharCode(115, 104, 97..

Shakti CTF 2020_Misc Wooooww

Misc Wooooww https://morsecode.world/international/decoder/audio-decoder-adaptive.html Morse Code Adaptive Audio Decoder Notes The decoder will analyse sound coming from the microphone or from an audio file. The spectrogram of the sound is shown in the main graph along with a pink region showing the frequency being analysed. If the volume in the chosen frequency is louder th morsecode.world flag..

Shakti CTF 2020_Steganography Invisible

Steganography Invisible The SNOW Home Page The SNOW Home Page Whitespace steganography The program SNOW is used to conceal messages in ASCII text by appending whitespace to the end of lines. Because spaces and tabs are generally not visible in text viewers, the message is effectively hidden from ca www.darkside.com.au

Shakti CTF 2020_Forensics

Cryptography Shark on Wire 주어진 pcapng 파일의 TCP Conversation 패킷에서 플래그를 발견하였다. flag: shaktictf{wir3sh4rk_i5_ju5t_aw3s0m3} Not That Easy flag: shaktictf{sh3_w4s_h0n0r3d_by_3lectr0nic_fr0nti3r_f0und4ti0n} Zip Zap Zoo Password:h4ckTh35t3R30tyP35 flag: shaktictf{y4yYYyyY!_Y0u_g0t_1t_409515398} Extract M3

SWUCTF2020

DNS Information DNS 방식으로 인증한 SSL/TLS 인증서는 nslookup -type=txt _acme-chaellenge. 명령어를 통해 DNS 값을 찾을 수 있다. Web Server TLS 대회 홈페이지(swuctf2020.whitehat.kr)까지의 접속을 와샥으로 캡처를 뜬 후 "Client Hello"가 적힌 패킷을 관찰하면 아래처럼 Cipher Suites 속성을 볼 수 있다. 그 중 가장 안전한 암호화 방식, TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA의 MD5 해시값이 플래그다. ciphersuite.info/cs/TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA/ Cipher Suite Info Secure Cipher Suite ciphe..

XCZ.kr PROB.1 End Of Image

"WHy So SEriOUS?"라고 적힌 파일을 HxD로 까보자. 헤더는 잘 붙어있다. 하지만 헤더가 이상하다. "FF D9"로 끝나네..? "FF D9"는 png가 아니라 JPEG 파일의 푸터다. 간단히 카빙하면 될 것 같다. 아래 위치에서 png 푸터와 함께 jpg 헤더를 찾았다. 딱 잘라보자. 바로 나온 플래그